Google Chrome今年初曾爆出漏洞,让北韩黑客有机可乘,利用漏洞对加密货币行业进行攻击。这次出现漏洞的并非Google Chrome本身,而是来自插件功能。专门研究Web3相关安全的推特用户@Wallet_guard,揭露有黑客通过以名为「Google Sheets」Google Chrome插件程序,冒充原本Google旗下的试算表(Sheets)应用,偷取加密资产。不过心思细腻的读者就能发现其中的破绽:“这个冒牌的Google Sheets图示,还额外附送Docs(文件)跟Slides(简报),而且真正的试算表功能也只会以「Sheets」呈现,而非「Google Sheets」。”

掉包你在交易所输入过的转账地址

到底这个冒牌「Google Sheets」是怎样乘虚而入,偷走被害者的资产呢?冒牌的插件程序是通过编写特定的脚本,当你浏览器进入像Coinbase、Kucoin、币安(Binance)、Gate.io等交易所时,他会通过网页的文件物件模型,得知特定栏位为转账地址。

正当你输入了正确地址,甚至再三确认也好,它会在你送出表单前一刻,立即掉包成他早已备好的地址。这让你即使被骗,也不会立刻察觉。

有趣的是,@wallet_guard发现Kucoin有些情况能成功阻挡插件功能,但却未知具体原因。

追踪赃款动向

后来@wallet_guard刻意效下鱼饵,并成功上钓,进一步追踪骗徒的资金动向。他留意到钱最终流向,鱼饵进到0x11a2cDBcaB651553C406c5a8364FD63A030Bf2D3钱包后,再流向0x47db355dbb2d11ab65df6a79a9b4e0a2cdad3ba7、0x7483a733c05a52e474fd190a5b28cff08f31d853和网上银行。不过,目前还未知道是转账到哪一间银行。

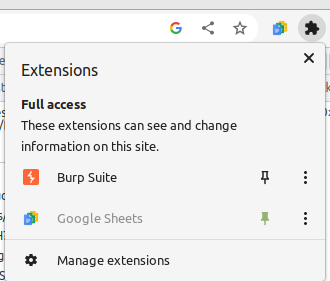

检查你的插件会否偷换你的地址

如果你不确定自己的插件功能会不会被开「后门」,你可以右按「插件功能」,点进管理版面,去检视该插件的原代码,留意会否出现如图下的原始码。不过,更重要的是,切忌胡乱安装来历不明的插件程序,尤其是未有在Google官方应用商店上架的,确保所用的插件获得安全认证。